Осциллограф своими руками, реально? Да! DSO138, осциллограф-конструктор

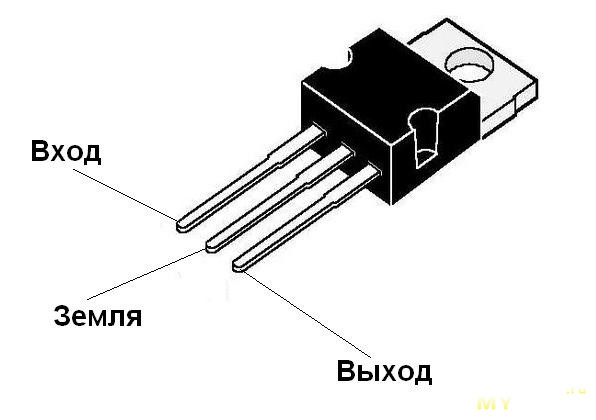

За основу устройства взят ещё популярный во времена СССР полевой транзистор. Это транзистор очень чувствительный. И если его не экранировать, очень сильно ловит разного рода наводки.

Как раз с EUV не так сложно разобраться. Достаточно посмотреть пару роликов на ютубе, на дройдере есть, а также ещё на каком канале, не помню, на скорости 2х как то не очень воспринимается хотя почти всё смотрю на такой скорости , но на 1. Итого за 1. По закону мура, он выполнятся, правда для видеокарт уже период удвоения где-то 3 года.

- Просмотр полной версии : Выбор маски.

- Портал Проза. Все авторские права на произведения принадлежат авторам и охраняются законом.

- У него такой запущенный участок! И сам дом смотри на фундамент — плитка отваливается!

![Выбор маски. [Архив] - Страница 2 - Сварочный Форум](https://www.kirich.blog/uploads/posts/2015-09/medium/1442896860_konstruktor-dlya-sborki-populyarnogo-testera-tranzistorov_18.jpg)

![Выбор маски. [Архив] - Страница 2?api=1 - Сварочный Форум](https://i.ytimg.com/vi/3bO5b_UdqUs/maxresdefault.jpg)

Книга по аппаратному взлому поможет вам проникнуть внутрь устройств, чтобы показать, как работают различные виды атак, а. Russian Pages Year The Hardware Hacking Handbook takes you deep inside embedded devices to show how different kinds of attacks work, then g. Table of contents : Об авторах О научном редакторе Предисловие Благодарности Введение Как выглядят встроенные устройства Способы взлома встроенных устройств Что такое аппаратная атака Для кого эта книга Структура книги От издательства Глава 1. Следим за здоровьем. Введение в безопасность встроенных систем Аппаратные компоненты Компоненты ПО Загрузочный код Загрузчик Доверенная среда выполнения ОС и доверенные приложения Образы прошивки Основное ядро ОС и приложений Моделирование аппаратных угроз Что такое безопасность Дерево атак Профилирование атакующих Типы атак Программные атаки на аппаратные средства Атаки на уровне печатной платы Логические атаки Неинвазивные атаки Чип-инвазивные атаки Активы и цели безопасности Конфиденциальность и целостность двоичного кода Конфиденциальность и целостность ключей Удаленная проверка загрузки Конфиденциальность и целостность персональных данных Целостность и конфиденциальность данных с датчика Защита конфиденциальности контента Безопасность и отказоустойчивость Меры противодействия Защита Обнаружение Реагирование Пример дерева атак Идентификация против эксплуатации Масштабируемость Анализ дерева атак Оценка путей аппаратных атак Раскрытие проблем безопасности Резюме Глава 2.

Похожие статьи

- Маска в домашних условиях из меда - Медовая маска для лица в домашних условиях: польза и рецепты

- Омолаживающая маска из дрожжей в домашних условиях - Маска для лица от морщин из дрожжей рецепты

- Деревянный кубик своими руками - Cuboro - Деревянный конструктор равных возможностей

- Как сделать маску фредди своими руками из 5 ночей с фредди